|

|

3 G; a6 m3 _! m- b( M: @& G

3 G; a6 m3 _! m- b( M: @& G

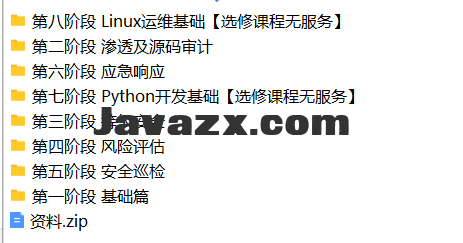

网盘截图

8 }0 U8 K/ q& T

& f/ x( z2 V+ v& x( W$ N' s0 P, U- y7 I

& f/ x( z2 V+ v& x( W$ N' s0 P, U- y7 I

网络安全面授同步班; |+ J* I4 g3 w

├──第八阶段 Linux运维基础【选修课程无服务】 6 M" f4 m* i4 A9 }2 J, @$ v

| ├──1-01、路飞导学必看-如何用正确的姿势学习IT技术_ev.mp4 44.49M

8 M1 w N7 J0 P9 |: x5 Q| ├──1-02、IT与互联网发展_ev.mp4 39.44M' f# {' T4 m& p) v. R

| ├──1-03、linux运维行业介绍_ev.mp4 45.20M

$ N z( ~( b4 R$ E$ h| ├──1-04、计算机硬件介绍_ev.mp4 34.08M3 ^5 A( d! l1 j' t+ N9 _. T

| ├──1-05、计算机内部零件_ev.mp4 27.42M. K% p d8 P. Q( J: I/ i

| ├──1-06、常见计算机介绍_ev.mp4 29.35M! H5 k1 f. s5 }; q% l5 b

| ├──1-07、cpu介绍_ev.mp4 14.96M

4 }/ Z: G7 y @. F, G| ├──1-08、高速内存与网站并发优化概念_ev.mp4 42.08M

. P4 [# o& Z# k: ]| ├──1-09、显卡与挖矿概念_ev.mp4 33.68M

! ~+ X% S& `) f( w! w! h) b% K| ├──1-10、磁盘主板等硬件介绍_ev.mp4 35.54M7 ?* r1 v9 [/ m

| ├──1-11、服务器与云服务器介绍_ev.mp4 45.20M& v( V. V" R% C

| ├──1-12、操作系统与计算机_ev.mp4 38.67M

0 q5 G0 S2 b! n/ p| ├──1-13、Linux介绍_ev.mp4 17.33M

8 P* ?2 C0 d s% ?$ H| ├──1-14、Unix介绍_ev.mp4 12.71M* i$ `5 H) r/ _; c, d% ~

| ├──1-15、 linux历史与发行版选择_ev.mp4 46.86M+ @$ d8 x. c/ [( l( g5 f

| ├──1-16、mware虚拟机介绍_ev.mp4 29.33M7 z; u- x: ] F/ J- j5 K9 J

| ├──1-17、windows安装vmware15+centos7_ev.mp4 40.54M8 q2 D- ^0 `" z

| ├──1-18、(补)windows安装vmware工具_ev.mp4 34.76M

' y# D6 ~) Z2 J1 q5 p7 u| ├──1-19、 (补)创建centos虚拟机详解_ev.mp4 38.19M

, J' F* j- w1 W4 @; r- |$ S, E| ├──1-20、 (补)详解windows安装centos7_ev.mp4 74.13M4 n2 V+ e8 {+ O: u7 B% M9 C

| ├──1-21、macos安装centos图形化_ev.mp4 49.62M

$ o6 L' Q `; }, p! Z- V| ├──1-22、远程连接linux与初识命令行_ev.mp4 42.63M9 Z1 B. @% E7 s" k5 D( B

| ├──2-01、Linux命令语法_ev.mp4 13.28M" ~* f0 y0 J) p0 o! _

| ├──2-02、Linux目录结构_ev.mp4 8.97M

7 f. i# e2 O7 O; T| ├──2-03、Linux常用目录含义_ev.mp4 10.45M

# z$ l3 c6 k) || ├──2-04、etc重要配置文件_ev.mp4 20.35M3 h, @3 q% J/ E4 x5 v

| ├──2-05、核心命令ls和cd_ev.mp4 44.75M0 h- F7 a5 n& G& o9 g

| ├──2-06、mkdir命令讲解_ev.mp4 15.52M$ q- z7 D1 V) ]7 `' j

| ├──2-07、绝对相对路径与touch命令_ev.mp4 16.49M

) p' A' ^7 E$ ]6 k" _# v7 x8 C| ├──2-08、cp命令_ev.mp4 31.32M

4 o" y _2 w. [$ {8 Q& h5 y| ├──2-09、rm删除命令_ev.mp4 38.97M3 s0 _- z" Z' s/ O

| ├──2-10、Linux帮助命令_ev.mp4 26.69M3 l7 `4 `: c4 R2 y8 @

| ├──2-11、vim使用_ev.mp4 25.51M( R% k; F4 t, ]/ D

| ├──2-12、vim快捷键_ev.mp4 42.24M

; o' q0 f; w d( e- B| ├──2-13、vim交换文件解决办法_ev.mp4 14.62M

6 {& C* ]- O9 S( n |7 {| ├──2-14、重定向符号_ev.mp4 19.15M

0 X l$ U1 Y* _3 P0 o& ?# p' h; h| ├──2-15、cat命令讲解_ev.mp4 20.96M3 @: ? b$ \8 N

| ├──2-16、其他读取文件内容命令_ev.mp4 42.31M* ~ ]. e1 Y4 W# W! X7 ^

| ├──2-17、cut命令用法_ev.mp4 24.99M& U" ~7 R, H u- o

| ├──2-18、sort排序命令_ev.mp4 8.87M

5 k- U0 C s1 W9 Y| ├──2-19、uniq、wc、tr命令讲解_ev.mp4 32.02M

: Q& w, Q5 T3 C$ \3 q| ├──2-20、find命令和xargs精讲_ev.mp4 64.26M$ {& a7 t. O/ b4 G* ?8 H

| ├──2-21、文件属性介绍_ev.mp4 32.97M

* k4 n; _$ A4 W' m* E5 [! e| ├──2-22、tar、gzip、zip命令_ev.mp4 60.70M

' E7 y9 `$ ~* S9 Q2 b| ├──3-01、用户管理一_ev.mp4 42.36M( x6 h l; X# X" ]

| ├──3-02、用户管理二_ev.mp4 77.48M

. o5 _! u' r* Q% o" ^6 F| ├──3-03、文件权限管理一_ev.mp4 56.91M/ F; F+ ^! T4 ?8 o) P( z: g' r

| ├──3-04、文件权限与数字转化_ev.mp4 46.11M E7 h+ O6 w+ O

| ├──3-05、文件权限与umask_ev.mp4 73.43M

' d/ R5 x* j9 E. L| ├──3-06、用户文件小练习_ev.mp4 27.46M

- x0 U9 l/ A$ ^| ├──3-07、Linux通配符_ev.mp4 34.91M

: m$ ]: A1 U9 l| ├──3-08、常用通配符练习_ev.mp4 40.09M) D/ B% b' r ?

| ├──3-09、特殊引号_ev.mp4 23.12M

& ?3 a4 o4 T8 e L| ├──3-10、重定向符号_ev.mp4 44.96M

' I6 V& E3 K4 e0 @: U& R3 L2 X4 a| ├──3-11、特殊符号二_ev.mp4 41.70M+ V- x9 i5 n7 U; Y \

| ├──3-12、Linux基础题一_ev.mp4 43.24M* f, O7 @5 k( A6 d4 z9 i

| ├──3.13、Linux基础题二_ev.mp4 30.06M

, h6 O. _& g ^ |) h) O# X& `| ├──3.14、Linux基础题三_ev.mp4 62.13M

6 W r2 n. X* R% l8 s( t8 i% Z6 r| └──第八阶段课件.zip 0.35kb5 ~0 R5 B* i% m5 q+ y4 }9 I5 l3 ?

├──第二阶段 渗透及源码审计

* l! N3 D& R% t( f" L6 i| ├──1.1 Web渗透测试概述_ev.mp4 131.86M

) Z+ V& S9 c% ~- P4 \| ├──1.2 Web应用程序的发展历程_ev.mp4 59.66M0 \3 _+ |1 j2 d

| ├──1.3 Web应用程序安全_ev.mp4 140.04M

4 q; \* p5 {8 ?+ ?| ├──1.4 Web渗透测试学习框架_ev.mp4 102.96M

* m% e9 u5 H' u6 J) v. |$ @| ├──10.1 文件包含漏洞概述及分类演示_ev.mp4 42.71M' F1 \7 l! }7 i/ ^

| ├──10.2 中间件日志包含绕过_ev.mp4 32.31M+ Z6 q$ e! ^1 G, o+ ~! `7 E" H

| ├──10.3 PHP包含读写文件_ev.mp4 39.23M2 O7 A s6 Q/ ^5 ^

| ├──10.4 str_replace函数绕过 (1)_ev.mp4 57.90M( K8 q1 b/ o0 Z8 W8 ?

| ├──10.5 str_replace函数绕过 (2)_ev.mp4 15.56M% D0 ?7 p! P# ]* o" `8 L6 a

| ├──10.6 fnmatch函数绕过_ev.mp4 30.14M; m) X. V( Z- E

| ├──11.1 SSRF攻防实战及防范方法_ev.mp4 128.26M

( Q/ c6 J& y6 S6 V/ b; h5 B| ├──11.2 SSRF原理及寻找方法_ev.mp4 42.17M

8 }$ g: V5 a. n| ├──12.1 CSRF原理介绍及分类_ev.mp4 80.00M- G% N5 S1 q. e* ]! ~9 V5 p

| ├──12.2 CSRF脱库及密码修改_ev.mp4 90.98M3 s2 a8 y F- L$ ]) w7 Y

| ├──12.3 CSRF钓鱼添加管理员帐号及安全防范_ev.mp4 92.50M

+ X0 G! F4 F3 C. V" f; M9 X5 F, Y- L| ├──13.1 XXE基础知识_ev.mp4 77.46M

0 I K& \& T; P% ?| ├──13.2 XXE漏洞攻防测试_ev.mp4 44.67M/ o- w: r& }. n( e

| ├──13.3 XXE CTF考题 测试及漏洞修复_ev.mp4 57.93M6 W* ?+ l# B* y8 Z1 @1 L

| ├──14.1 远程系统命令执行漏洞简介与实战_ev.mp4 111.40M

. K! s* B) q4 U- Y" g| ├──14.2 远程代码执行_ev.mp4 12.24M

4 B8 y, h3 ~5 M5 V% }| ├──14.3 Struts全系列命令执行漏洞还原_ev.mp4 170.90M

6 Z' F: Z$ x5 S8 g. F# K| ├──14.4 反序列化原理介绍与漏洞产生原因分析_ev.mp4 45.92M

0 @1 h* l& \* q- D& @& Y| ├──14.5 jboss反序列化漏洞获取Webshell还原_ev.mp4 66.83M+ ]; k+ Z8 x- a6 m

| ├──14.6 Weblogic 弱口令、反序列化漏洞、任意文件上传、SSRF 漏洞还原_ev.mp4 125.10M

% ^8 g1 {8 F# p6 O, B3 J" r A| ├──15.1 BS架构暴力猜解_ev.mp4 92.41M4 C! D5 B% G- J! V& l1 j

| ├──15.2 CS架构暴力猜解_ev.mp4 77.92M5 e9 Y$ K8 r1 `1 u" O. I* k4 _

| ├──15.3 验证码简介、分类和原理介绍_ev.mp4 18.17M! V, z( G# l, J

| ├──15.4 验证码客户端验证绕过_ev.mp4 43.22M( v' M+ a; `3 u

| ├──15.5 验证码服务端端验证绕过_ev.mp4 39.70M( `! {: X( o: M$ m/ W' \

| ├──15.6 token防暴破绕过_ev.mp4 19.49M5 e1 T8 Q* P2 P. X

| ├──15.7 验证码识别暴破_ev.mp4 45.62M# `! {3 r$ n6 ~$ o7 j) L

| ├──16.1 Ewebeditor编辑器漏洞_ev.mp4 85.10M$ o$ k- b* m: ~

| ├──16.2 fckeditor编辑器漏洞(上)_ev.mp4 92.37M

' W8 N- G f7 |/ ^| ├──16.3 fckeditor编辑器漏洞(下)_ev.mp4 68.19M* M8 u( e! i d) \

| ├──17.1 渗透测试之旁注_ev.mp4 67.32M

8 g5 j1 @/ c6 N$ S: Z| ├──17.2 跨库与CDN查找(上)_ev.mp4 81.12M

+ {' d3 ?* n r7 _* |, B| ├──17.3 跨库与CDN查找(下)_ev.mp4 169.13M

8 T9 @3 K* s. j0 X1 _1 {9 K5 Z3 {| ├──18.1 越权原理介绍与实战_ev.mp4 81.54M4 D. w' @) ]' |

| ├──18.2 越权漏洞突破实战_ev.mp4 56.28M

! ~6 B( W- A* k, ?| ├──18.3 越权漏洞案例分析_ev.mp4 79.91M6 \0 A" \. U: A2 J& z( f! M

| ├──19.1 浅谈逻辑漏洞挖掘(上)_ev.mp4 103.09M

( g5 [, N4 l- o1 E; Y( k0 }9 L c| ├──19.2 浅谈逻辑漏洞挖掘(中)_ev.mp4 117.49M

% E# A* H; P/ ~% |6 H3 Q' g) l| ├──19.3 浅谈逻辑漏洞挖掘(下)_ev.mp4 16.73M! T$ ~% k7 K6 ?4 u3 }. L1 g

| ├──2.1 HTTP请求与响应_ev.mp4 195.46M

7 x4 H5 g, D; h| ├──2.2 HTTP方法、URL、cookie及状态码_ev.mp4 201.65M4 Z; u2 U1 @ W: T$ s" g

| ├──2.3 Web应用程序编码_ev.mp4 47.55M

3 Z" j* s" P4 O! C' l/ O9 W5 Q| ├──20.1 社会工程学介绍及敏感信息收集_ev.mp4 110.37M. \3 J* Y2 L7 T G

| ├──20.2 社工邮件钓鱼分析_ev.mp4 95.07M

/ V2 N4 Y! W0 L: y/ A| ├──20.3 APT攻击简介及攻击方式还原(一)_ev.mp4 47.51M0 o4 U1 d* k. c% t& _) @# b% T

| ├──20.4 APT攻击简介及攻击方式还原(二)_ev.mp4 7.64M @* d k7 e: p4 I( h5 g/ N

| ├──20.5 APT攻击简介及攻击方式还原(三)_ev.mp4 158.40M' W. s. H* x r5 C0 K; I

| ├──20.6 社工防预方法_ev.mp4 41.50M: P3 T$ Z+ ?: c$ `$ P

| ├──21.1 渗透测试之其它漏洞~1_ev.mp4 139.08M6 w1 ]) ~4 M; j3 X% N& G6 n

| ├──21.2 渗透测试之信息泄露、系统重装、PUT上传等漏洞还原~1_ev.mp4 119.99M; S3 l4 M: i; \: x

| ├──21.3 登陆页面渗透测试常见的几种思路与总结~1_ev.mp4 107.63M

0 e7 B- {, l2 f/ K! F. |: ]| ├──22.1 渗透测试报告编写_ev.mp4 46.14M

& E# \$ O( i3 ~7 v5 i$ E p3 @| ├──23.1 人工源代码审计(上)_ev.mp4 255.34M: ~/ g( Z6 d- C5 j; K$ {- A

| ├──23.2 人工源代码审计(下)_ev.mp4 108.29M4 \% i3 q/ _" P, N* X

| ├──23.3 工具源代码审计_ev.mp4 103.05M

5 j& W* ^ B2 A, H" d+ l| ├──23.4 安全开发生命周期(上)_ev.mp4 79.02M# s5 k9 Y$ j- i: B9 |

| ├──23.5 安全开发生命周期(下)_ev.mp4 101.50M5 } s9 j8 O! L4 y1 V5 {, q7 t. y

| ├──24.1 WAF注入绕过_ev.mp4 211.24M0 a: R8 U7 i4 `5 m* [

| ├──24.2 WAF文件上传绕过_ev.mp4 130.21M! w) m+ L: o7 X# R- D g- a

| ├──24.3 WAF Webshell检测绕过_ev.mp4 181.13M

# V& {4 ]% y, |3 H- Z) N| ├──24.4 WAF创建帐号绕过_ev.mp4 104.45M

9 Z3 b% _% F5 @| ├──24.5 WAF网站资源防盗链功能绕过_ev.mp4 37.93M a5 h% t4 q+ U" ]* N

| ├──25.1 Webshell后门分析(上)_ev.mp4 127.96M

) t$ a1 @3 D3 H% Y+ C4 E( ~| ├──25.2 Webshell后门分析(下)_ev.mp4 81.29M0 h( x) d6 y! u

| ├──26.1 渗透获取Webshell思路总结(上)_ev.mp4 85.52M$ W$ p* X; N7 G8 A5 E

| ├──26.2 渗透获取Webshell思路总结(中)_ev.mp4 35.28M7 [- \" M! j+ T: T# t& p- P

| ├──26.3 渗透获取Webshell思路总结(下)_ev.mp4 121.87M

1 p$ R2 R/ P# l7 W8 K0 R6 v| ├──27.1 Windows提权前期相关事项_ev.mp4 49.48M

0 C: K7 s6 @- _% L8 @1 u' o| ├──27.2 Windows提权常用命令_ev.mp4 89.02M y, v9 s" d* l) F2 A5 \

| ├──27.3 Windows提权实战_ev.mp4 47.96M

9 P4 E$ ] j: {6 c| ├──27.4 Windows提权防范_ev.mp4 5.61M

/ b3 e; `! B: H' o; {| ├──27.5 Windows提权后期密码安全性测试_ev.mp4 121.33M1 ^3 o) }$ x( d% ?7 |

| ├──27.6 Linux权限提升及提权必备命令学习_ev.mp4 172.86M" l* w/ n; A; `, N' @3 P8 W% Z

| ├──27.7 Linux脏牛提权及SUID提权_ev.mp4 121.54M6 _ i1 B' T ]9 v; B

| ├──28.1 如何获取mysql帐号和密码_ev.mp4 56.60M

% K& V5 h: s0 i1 e9 y| ├──28.2 UDF提权(自身功能提权一)_ev.mp4 66.79M

$ R1 V+ B4 o* G0 A# Q| ├──28.3 UDF提权(自身功能提权二)_ev.mp4 26.30M

" |, |& d4 ?) Y! S( ]| ├──28.4 MOF漏洞及启动项提权_ev.mp4 111.34M6 Z1 @2 d0 ?9 C6 d! W& f# v

| ├──28.5 mssql,orcal,access提权及安全防范_ev.mp4 80.09M

+ B4 p, t* E8 g8 K" R| ├──29.1 外到内渗透连接_ev.mp4 50.08M9 |* J$ _0 l1 ` C2 f

| ├──29.2 内到内渗透连接_ev.mp4 35.05M0 v" D |% g& P: Z" |" R

| ├──29.3 内网渗透测试_ev.mp4 74.92M

$ y% ]( S' L5 q. b4 ]| ├──29.4 burp+Proxifier抓包_ev.mp4 16.80M

3 N X4 r! ]$ Z, I7 p2 f' || ├──3.1 Windows及Kail安装配置_ev.mp4 128.66M6 x! Y$ z: n. p* s3 Y

| ├──3.2 22种组合apache、nginx、Lighttpd、tengine等php攻防环境搭建_ev.mp4 145.54M

; X( g/ j x1 C3 I9 D- }' Z6 q| ├──3.3 asp+aspx+mssql 攻防环境搭建_ev.mp4 98.43M9 C- Q4 {/ r- X5 a8 R5 A n

| ├──3.4 tomcat+Struts攻防环境搭建_ev.mp4 35.68M- X) A7 [$ i2 R9 f' }- e; J- h

| ├──3.5 jboss攻防环境搭建_ev.mp4 107.17M

2 T( D$ P6 k1 N; i1 y0 m) L| ├──3.6 weblogic攻防环境搭建_ev.mp4 83.48M9 P( Z3 L* r7 ^; @8 F

| ├──30.1 Serv-u权限提升_ev.mp4 86.78M

3 b7 Z: m. ~9 i! j# G" B( J' r| ├──30.10 perl与cacls提权_ev.mp4 25.09M0 u% o, V1 i2 G! p7 s' m

| ├──30.2 FlashFXP权限提升_ev.mp4 16.86M

4 w0 [0 B+ R9 d( E5 I: F% n| ├──30.3 Gene6 FTP权限提升_ev.mp4 50.62M3 }0 q3 T. O& q$ B: x3 ?4 o

| ├──30.4 PcanyWhere权限提升_ev.mp4 20.65M# j3 o4 m& E! r

| ├──30.5 VNC权限提升_ev.mp4 28.61M. ~# x# M& c2 O- s7 b0 k

| ├──30.6 Radmin权限提升_ev.mp4 53.74M

4 D0 O! a, V1 H d| ├──30.7 Zend权限提升_ev.mp4 51.01M

4 D. p7 j% K# b. o, g| ├──30.8 Dll劫持权限提升_ev.mp4 32.91M7 ]0 d( g- B% }

| ├──30.9 Windows空格,服务,漏洞等提升_ev.mp4 112.93M

# J. ~9 E; @( d8 ?: B9 U' T| ├──31.1 ARP攻击原理分析_ev.mp4 52.44M& k! Z" l! u# j& h& S" z

| ├──31.2 ARP多种攻击实战测试一_ev.mp4 97.07M

8 j: z+ |) p0 C: o5 D1 L; t2 S| ├──31.3 ARP多种攻击实战测试二_ev.mp4 32.54M

) q% z5 y9 R5 K* D- P8 z| ├──31.4 ARP攻击防范_ev.mp4 92.73M

; B: ?! K! J" k; g" `+ c| ├──32.1 DOS与DDOS原理介绍及SYN攻防_ev.mp4 98.29M

! o/ C$ d! u4 Z5 f| ├──32.2 流量放大及sockstress攻防_ev.mp4 77.23M

0 v6 U$ G. ]* U| ├──32.3 应用层CC攻防(一)_ev.mp4 39.17M

& z4 z t. a1 K9 A* w- _8 d| ├──32.4 应用层CC攻防(二)_ev.mp4 47.44M

6 }8 s/ e' ? }% I. N| ├──32.5 slowhttptest慢速攻击_ev.mp4 37.98M3 o9 F$ g; s* r! B s2 H3 t5 d/ [1 G

| ├──32.6 其它拒绝服务攻击攻防总结_ev.mp4 126.09M

6 c8 s: B9 G! J; O/ M| ├──32.7 DDOS安全防范_ev.mp4 35.48M9 T8 `8 ^( C+ B

| ├──4.1 Kail问题解答及MSF初识_ev.mp4 83.14M

) S D9 Z. |% P% n2 R| ├──4.10 MSF渗透测试七_ev.mp4 131.05M

! o. E, v. B$ s: U3 Y| ├──4.11 MSF渗透测试八_ev.mp4 74.03M

1 P( S8 ?0 b5 u/ Q9 p7 S' m, L* k| ├──4.12 MSF渗透测试九_ev.mp4 73.40M3 \6 c O. w* R3 u3 }+ m, U4 d! o# E

| ├──4.13 MSF渗透测试十_ev.mp4 295.71M

5 q5 S& a6 ~$ I5 w9 U| ├──4.2 MSF完美升级及目录结构解读_ev.mp4 214.96M

. Q7 y1 [+ C6 C| ├──4.3 MSF基本命令_ev.mp4 86.05M

# T! m& |; _( f/ o9 k| ├──4.4 MSF渗透测试一_ev.mp4 81.39M$ g' Y' L+ s2 n. B: a

| ├──4.5 MSF渗透测试二_ev.mp4 76.99M

8 m' F9 w7 E( x1 `4 n2 d| ├──4.6 MSF渗透测试三_ev.mp4 54.23M

, E: R2 } L' ^* d) H2 P" M% \/ b| ├──4.7 MSF渗透测试四_ev.mp4 59.54M

. A9 g7 w o2 U% \4 _| ├──4.8 MSF透测测试五_ev.mp4 101.00M

$ ^, |4 Y/ q( f| ├──4.9 MSF渗透测试六_ev.mp4 30.82M2 c C% f. Z1 G$ e2 K( @

| ├──5.1 主域名及二级域名深测_ev.mp4 76.04M! V5 ~6 M5 Y! L# ~* |6 L) b

| ├──5.2 Google Hack信息探测_ev.mp4 65.04M* m9 v" l, H `1 K3 ^) F2 Z. t9 {

| ├──5.3 子域名探测_ev.mp4 93.63M' S. ~# v8 Q) ?5 e" r; o

| ├──5.4 敏感信息收集(一)_ev.mp4 126.89M8 N( c% _9 c5 ^- E: r @

| ├──5.5 敏感信息收集(二)_ev.mp4 126.66M* Q7 w u) e! K1 P7 p$ S+ p8 p

| ├──5.6 指纹识别_ev.mp4 106.69M

4 ]2 \$ j* |8 A# V0 u| ├──5.7 资产梳理_ev.mp4 46.58M% S" e% |2 G" p' P* D) h' U

| ├──5.8 fofa及nmap使用_ev.mp4 143.19M# q% A( o, l6 F4 r8 ?+ Z, T

| ├──6.1 漏洞扫描原理及X-Scan使用_ev.mp4 112.60M( V8 p7 o$ \& ?& b) s

| ├──6.10 系统漏洞扫描篇-启明天镜BS版本安装使用_ev.mp4 117.62M& u( a1 a- y0 Z4 B! q8 I3 B Y

| ├──6.11 系统漏洞扫描篇-RSAS_ev.mp4 61.54M

! m$ d( o$ Z# O! |( ?! ]8 P| ├──6.12 漏洞扫描器评估方案讲解(上)_ev.mp4 60.37M

% [* E8 Y* O% y. ?( E| ├──6.13 漏洞扫描器评估方案讲解(下)_ev.mp4 81.53M2 ^. I4 s* ?' B; K+ Q

| ├──6.14 Burp安装与配置_ev.mp4 36.05M

: ~/ F/ T$ j% L- ^. j! L6 a# c8 r| ├──6.15 Burp漏洞扫描及检测模块_ev.mp4 153.94M

: b `4 [& D ?! s ?: `6 k| ├──6.16 Burp代理模块_ev.mp4 86.91M

0 m; i1 V! K( o6 h: }# ~3 v8 ~| ├──6.17 Burp intruder模块_ev.mp4 61.41M

& Q" x" j9 c2 G D9 I| ├──6.18 Burp其它模块_ev.mp4 52.47M

8 k- W' m2 F. I2 h: y# u| ├──6.2 Web漏洞扫描篇-AppScan安装配置及扫描_ev.mp4 118.71M

/ t) l- V. i$ Y# C1 K( d| ├──6.3 Web漏洞扫描篇-AWVS安装配置及扫描_ev.mp4 109.88M/ B1 x9 ~ ^, D

| ├──6.4 Web漏洞扫描篇-WebInspect_ev.mp4 116.46M) r: x' K7 g( m" n1 Q9 O

| ├──6.5 Web漏洞扫描篇-Netsparker安装配置及扫描_ev.mp4 56.71M! S( |& M3 t( l3 ^( s* F# S/ S$ [

| ├──6.6 Web漏洞扫描篇-WVSS_ev.mp4 73.30M' b: D+ m" U4 G' z, j1 o

| ├──6.7 Web漏洞扫描篇-安恒明鉴_ev.mp4 49.67M

8 R* H r% \' t| ├──6.8 系统漏洞扫描篇-Nessus使用_ev.mp4 102.65M

5 G t1 s2 Y) y$ F5 {| ├──6.9 系统漏洞扫描篇-nexpose_ev.mp4 112.71M' b2 B) I' [% p

| ├──7.1 SQL注入攻击原理_ev.mp4 69.50M

# P8 T6 J! _7 T| ├──7.10 Access手工注入(下)_ev.mp4 61.81M- v" i8 a" L6 u, u( Q. ?: E

| ├──7.11 Access手工偏移注入_ev.mp4 43.02M

, ?+ y9 p _5 M! B3 k# ^) t| ├──7.12 Access手工跨库查询_ev.mp4 26.96M

) e [/ F2 E' d8 e' e, z$ f$ D| ├──7.13 Cookie手工实战注入_ev.mp4 54.06M

1 i' x! }# f9 h* _% N8 }- A| ├──7.14 Cookie中转及工具注入_ev.mp4 81.39M) a; v: d }6 ]" N/ r; R% }

| ├──7.2 SQL注入攻击分类及提交方式_ev.mp4 99.32M

9 n; ^" |) ~- C5 P4 T6 \! b| ├──7.3 union及information_schema手工注入_ev.mp4 65.01M

/ n5 i ]0 Y! \| ├──7.4 基于函数报错手工注入(insert update delete)_ev.mp4 64.06M: s7 W# s, Q) ?* s5 Z

| ├──7.5 http Header及Cookie手工注入_ev.mp4 31.69M, m1 c9 @; i$ y; R& R

| ├──7.6 (布尔型.时间型)手工盲注_ev.mp4 35.72M

" w- Y" D {1 E| ├──7.7 宽字节及二阶注入_ev.mp4 47.72M

2 o N7 D; T/ f9 \; R3 s| ├──7.8 Mysql+PHP手工获取Webshell过程_ev.mp4 144.58M0 G7 p! R, Q5 \- c& ^) I5 Y$ o

| ├──7.9 Access手工注入(上)_ev.mp4 66.68M

) G, d2 r" {% N2 T/ G| ├──8.1 xss基本概念和原理介绍_ev.mp4 45.46M

& w, m+ L" t1 X: |. Z+ r0 t$ B| ├──8.10 XSS绕过之htmlspecialchars()函数_ev.mp4 27.49M

4 P% y$ M0 v3 u| ├──8.11 XSS安全防御_ev.mp4 57.69M

2 c1 V& b: B: S6 R7 `1 P| ├──8.2 反射型、储存型、DOM型实战_ev.mp4 41.50M2 t5 Q7 m8 F$ q% o8 E9 _7 ^: m# J

| ├──8.3 XSS手工及工具挖掘_ev.mp4 75.74M

5 O# y& K" B9 L/ _; a4 f* T2 e| ├──8.4 XSS平台搭建及Cookie获取_ev.mp4 75.75M

! b( L+ w8 h, c0 L% R| ├──8.5 反射型XSS(POST)获取用户密码_ev.mp4 54.23M0 T) `/ j% \) h- {# M

| ├──8.6 XSS钓鱼测试_ev.mp4 19.70M) U) O; M' H0 M; L- |

| ├──8.7 XSS获取键盘记录_ev.mp4 102.98M- O$ l2 u! E) V9 B% P4 k

| ├──8.8 XSS盲打_ev.mp4 16.46M

$ I% x6 V. c- S. S5 ?- X| ├──8.9 XSS防御绕过_ev.mp4 63.86M! G2 L5 u* J, y% A, d

| ├──9.1 不安全的文件下载原理和案例演示_ev.mp4 58.80M

8 J; G9 N; m. Z/ Q: q3 z I' `6 e| ├──9.10 文件上传之白名单绕过_ev.mp4 37.17M4 @' p' d' |5 X- o4 E- M$ l6 j

| ├──9.11 二次渲染绕过_ev.mp4 60.47M$ i$ R5 D C0 x \: `

| ├──9.12 时间竞争条件绕过_ev.mp4 36.49M9 N/ x3 r& R; X. R: I- M3 c

| ├──9.13 上传重命名竞争+Apache解析漏洞绕过_ev.mp4 31.34M

% P8 N/ O8 `; m' U1 D& [| ├──9.14 双写文件上传绕过_ev.mp4 41.37M

3 s6 L+ f+ i( F- q& T8 U| ├──9.15 IIS5.x-6.x解析漏洞_ev.mp4 22.23M

4 ` O1 F: t6 P| ├──9.16 apache解析漏洞_ev.mp4 24.93M

( S1 o% E. \4 K6 ?9 R+ l L| ├──9.17 nginx解析漏洞_ev.mp4 22.16M

" |$ b8 |2 c& r$ C" r$ \; j" e+ L| ├──9.18 IIS7.5 8解析漏洞_ev.mp4 65.43M

- @+ x. Z* [8 K2 E5 K3 u| ├──9.2 不安全的文件上传原理及客户端绕过案例_ev.mp4 62.35M) |3 p7 W4 n* e z0 Q9 W

| ├──9.3 上传漏洞之MIME type验证原理和绕过_ev.mp4 52.77M

3 H. K, ? w! Y0 T| ├──9.4 文件上传之getimagesize绕过案例和防范措施_ev.mp4 59.47M

" Y& [9 n+ J3 f: J; ^| ├──9.5 文件大小写、htaccess、php3扩展名(黑名单绕过)_ev.mp4 19.45M

1 W0 W1 P+ {7 ~9 _( L| ├──9.6 PHP 和 Windows环境的叠加绕过文件上传(黑名单绕过)_ev.mp4 21.17M

5 x" E* L6 Q& Z| ├──9.7 点和空格突破文件上传(黑名单绕过)_ev.mp4 18.76M

6 u* h! I8 b* L7 U5 B" J8 ?| ├──9.8 Windows文件流特性绕过(黑名单绕过)_ev.mp4 22.14M; n# J! a. D& `% Z% }4 v

| └──9.9 双写文件扩展名绕过(黑名单绕过)_ev.mp4 9.63M

, F0 O% Q9 \5 u; j5 r├──第六阶段 应急响应 7 D% }' Y* U& i3 C1 s

| ├──1.1 应急响应流程及相关概念_ev.mp4 183.17M: p6 v' J/ R, M) y4 A

| ├──1.10 Linux入侵排查(下)_ev.mp4 65.81M

5 \' y H1 p7 f" J| ├──1.11 Linux后门查杀案例_ev.mp4 62.38M6 y0 A' T) p5 t" H y8 V$ Q

| ├──1.12 Web应急实战篇_ev.mp4 218.52M# c8 D1 u3 f) ?

| ├──1.13 应急报告编写_ev.mp4 20.94M+ N% h2 z) _3 {. o; T/ K( e- U

| ├──1.2 威金病毒手动查杀_ev.mp4 83.81M

* t/ Q9 |8 O. z! G+ J, ]* m* i: V| ├──1.3 QQ盗号木马手动查杀_ev.mp4 125.25M

4 X# }& S* g6 f. r3 `- Q| ├──1.4 熊猫烧香病毒查杀_ev.mp4 167.23M

# T; v9 l% j0 ?% w. L| ├──1.5 复合型病毒查杀_ev.mp4 263.77M

9 F' ?- F" k& n u1 X0 T( _- H| ├──1.6 远控木马查杀_ev.mp4 88.81M

5 r1 @0 r+ M! t3 m2 n5 E| ├──1.7 Windows应急入侵流程排查_ev.mp4 64.10M

, w: ^! O' ]! r1 ?6 R| ├──1.8 Windows入侵排查项目总结_ev.mp4 30.98M) f+ b) u1 x5 ?/ V* X8 X+ i

| └──1.9 Linux入侵排查(上)_ev.mp4 142.41M: }7 C) T# \. X# T2 J

├──第七阶段 Python开发基础【选修课程无服务】

0 s+ B7 e) N0 [/ ?| ├──1-01、导学视频_ev.mp4 59.43M8 |8 l1 m! O" U$ w8 Z1 b5 ]2 w

| ├──1-02、编程语言是如何演变过来的_ev.mp4 40.99M

8 S) k2 A3 M- b1 Y7 C| ├──1-03、高级语言的流派V2_ev.mp4 45.39M7 L* C3 \( _5 ]; V8 I9 ]' y0 ]

| ├──1-04、Python 发展史及应用领域介绍_ev.mp4 57.20M

6 P, ^1 J c1 H8 p% W. G; ?' Q| ├──1-05、Python 版本介绍及优缺点_ev.mp4 64.70M0 N3 D+ S2 P" p5 k5 y( k9 \

| ├──1-06、在Win和Mac上安装Python_ev.mp4 34.19M

1 a' _% b. Q8 e) {6 D/ o: _( ?+ c| ├──1-07、庄重的写下第一行Python代码_ev.mp4 11.06M

: y3 s4 V' _+ Z/ ~| ├──1-08、选择全宇宙最好用的开发IDE_ev.mp4 33.42M" ^' G. U8 O9 m& O" }8 v% A

| ├──1-09、变量的一系列没道德写法_ev.mp4 48.82M

! ^+ }) ? R7 b0 G* C| ├──1-10、用常量骂你老板的方式_ev.mp4 10.22M

4 d' c1 `" r! K% z; ]( Q3 i7 _| ├──1-11、注释_ev.mp4 26.17M

2 {* m2 H) \+ Y8 F| ├──1-12、计算机如何区分数字和字符串_ev.mp4 28.58M" q' X$ R) e0 l7 H4 |+ y

| ├──1-13、字符串_ev.mp4 17.33M

; _0 V+ d( q. J! g1 Q# o! w/ h| ├──1-14、布尔类型_ev.mp4 11.23M

; @$ g( q* [' N+ a2 K0 M| ├──1-15、为啥要用列表_ev.mp4 18.85M

3 k {4 Y3 e6 d0 p* ^; E' Q| ├──1-16、列表的增删改查_ev.mp4 39.34M

' Q$ T5 m1 O( G. k! D% D| ├──1-17、读取黑姑娘的输入_ev.mp4 14.67M

0 |+ n' E7 z* e; ?3 _! q' D9 o| ├──1-18、如何输出好看的文本_ev.mp4 37.18M) j: f% s; _6 m3 u Y1 k8 p

| ├──1-19、鸡汤之深圳小事_ev.mp4 23.44M% [$ ]' m+ p& x9 T' r

| ├──1-20、运算符_ev.mp4 21.44M

0 y( ^) `& @ P6 p" F; p" u| ├──1-21、流程控制之if..else_ev.mp4 19.48M

; R- p( B6 A' m/ O. d5 N0 W5 z% i| ├──1-22、程序为何要锁进_ev.mp4 16.58M0 q9 P% d/ p0 Y8 ]( w6 H6 U

| ├──1-23、if..elif 多分支_ev.mp4 16.27M9 M* y$ U& E! f% d$ U% }5 E& k/ A: P8 a

| ├──1-24、开发匹配学习成绩的小程序_ev.mp4 3.00M

8 _4 ^( ]; I/ w| ├──1-25、猜随机数小程序开发_ev.mp4 16.97M# R. p& [: R0 ^; z% ~2 k

| ├──1-26、while循环_ev.mp4 8.24M6 O; b0 c# T1 R* |

| ├──1-27、打印0到100间的偶数_ev.mp4 7.97M/ @* u) J% u' p. }

| ├──1-28、breakandcontinue语法_ev.mp4 19.26M2 o1 H- V4 {! U/ `

| ├──1-29、死循环_ev.mp4 13.29M

1 ~( N: I$ i5 _/ K- z) S| ├──2-01、课前小鸡汤-如何进入挣钱效率高的公司_ev.mp4 15.34M

! l) p) J! Y; e1 T, l3 J/ U9 Z| ├──2-02、课前小鸡汤-为何要成为复合型人才_ev.mp4 9.30M! g( V' y0 p8 T; Z$ u% L9 L* c

| ├──2-03、变量的创建过程和垃圾回收机制_ev.mp4 17.63M2 x B) m1 S& a" Z. b; q5 D. Q

| ├──2-04、变量的指向关系_ev.mp4 12.33M

; ?" \2 \7 }* H| ├──2-05、如何判断一个值是不是字符串_ev.mp4 13.13M

8 _% j) T' J R* F8 X* r6 X| ├──2-06、编程里为何有None值_ev.mp4 8.59M1 O* l+ t( f. x& B1 i l( d

| ├──2-07、三元运算_ev.mp4 9.50M9 m& N8 s% y3 x) E

| ├──2-08、细讲列表的增删改查_ev.mp4 38.27M

' o/ |4 s! H8 {) Q| ├──2-09、列表切片_ev.mp4 11.53M" A8 W3 r; }5 S; Z! c$ P

| ├──2-10、如何实现倒着切片_ev.mp4 20.16M

/ y; T1 h% K5 i! T2 o& Z| ├──2-11、列表循环和排序_ev.mp4 49.86M

9 b& y y3 I1 P( X) Y7 [( i- {| ├──2-12、数据类型元组_ev.mp4 9.89M

9 u% @- g& \% M8 `+ [7 p4 Z) \| ├──2-13、元组真的不能修改么_ev.mp4 16.48M/ U- N" W* g8 O! n6 ? U! w

| ├──2-14、细讲字符串的各种用法_ev.mp4 47.53M1 w v- z7 T. O' D3 A

| ├──2-15、细讲字符串的各种用法2_ev.mp4 49.96M

3 E& D7 [5 t4 c, s0 B5 ?+ o8 B. R| ├──2-16、字典为何比列表牛逼_ev.mp4 32.45M

: s8 o% d/ H: {! N6 c| ├──2-17、创建字典的几种方式_ev.mp4 18.71M% b) F! `3 b) l4 \5 \5 R

| ├──2-18、字典的删改查操作_ev.mp4 36.24M

/ |9 A0 O8 i$ f S( s3 c| ├──2-19、集合的用途_ev.mp4 25.23M+ H p1 X/ N: H

| ├──2-20、集合的关系运算_ev.mp4 33.15M

' @+ w. k6 C; c" V- x/ Q| ├──2-21、彻底搞懂二进制_ev.mp4 53.70M

3 ]7 R0 L; i+ Y" L' K7 B, V| ├──2-22、字符编码-文字是如何显示的_ev.mp4 89.17M

' C, b/ N( f, {$ H' m1 Z; X! M4 g1 D| ├──2-23、字符编码-中文是如果显示的_ev.mp4 68.68M6 _: W( a" Q! m3 u

| ├──2-24、字符编码-编码的战国时代_ev.mp4 82.04M) o. P* r7 ]! ^

| ├──2-25、字符编码-py2 vs py3的编码_ev.mp4 49.58M' u: ?: w- ?9 a/ M" X8 f+ D

| ├──2-26、秒懂16进制_ev.mp4 51.43M" M+ F1 j7 ?( ?1 ]! D

| ├──2-27、HASH是个什么东西_ev.mp4 63.20M

% w2 v' X, z) w0 G6 u5 M| ├──2-28、你知道为何dict查询速度极快么_ev.mp4 37.80M% k/ Y1 R! S; R: ?

| ├──2-29、用py操作文件_ev.mp4 34.45M

6 g9 R% B# ?0 Z ~1 Z| ├──2-30、文件循环_ev.mp4 24.37M

0 j& q2 P& W% B| ├──2-31、小鸡汤-有钱人的美好你体会不到_ev.mp4 10.91M

! b; T' d; K+ C7 @& p& H| ├──2-32、file类的其它必会功能_ev.mp4 55.27M$ B0 J8 ~; C P# u4 C

| ├──2-33、混合模式下处理文件_ev.mp4 59.22M) I+ i& K0 P7 U$ ~

| ├──2-34、用不占内存的方式的修改文件_ev.mp4 41.46M' z' m, n( m, `& e) G$ t

| ├──3-01、课前鸡汤之清朝是如何灭亡的_ev.mp4 147.49M

% W; \" \; X$ B2 t( f& {( v| ├──3-02、上章补充-bytes类型_ev.mp4 63.16M

5 b1 I I* a. Q4 I| ├──3-03、上章补充-深浅copy_ev.mp4 39.20M

1 k9 @) T8 H; ]2 G1 || ├──3-04、上章补充-编码转换_ev.mp4 60.51M C9 Z6 w. F# O8 Y, C

| ├──3-05、函数的定义及特性_ev.mp4 62.51M

) p+ C$ u2 r7 o4 V| ├──3-06、函数的默认参数_ev.mp4 34.51M, L& m- t8 [' x

| ├──3-07、函数的关键参数_ev.mp4 16.40M

7 \6 h1 j, m- Q; ]: P" B| ├──3-08、函数的非固定参数_ev.mp4 36.26M

+ P6 M! I6 g/ ]: @, a/ q| ├──3-09、局部变量与全局变量_ev.mp4 34.35M8 ?0 K. {* \ h7 Z

| ├──3-10、函数传递列表时发生的现象_ev.mp4 23.75M

8 v/ }% ^% `; g7 J6 s| ├──3-11、嵌套函数&匿名函数_ev.mp4 32.01M' x: [6 \' a7 W/ N9 a

| ├──3-12、高阶函数_ev.mp4 14.39M

# L* P5 L9 |: |5 Q! o7 F% v. U; y| ├──3-13、牛逼的递归函数_ev.mp4 52.69M

/ Q2 L% U$ j/ E2 d8 o- G$ w8 Z| ├──3-14、python内置函数详解_ev.mp4 43.90M

8 V9 ~. @7 D5 }7 I5 p| ├──3-15、python内置函数详解2_ev.mp4 51.66M' v) B! e* L N9 [, l$ |. e/ U* s

| ├──3-16、名称空间NameSpace_ev.mp4 26.18M6 {1 m% S5 Z' T1 @0 X8 o

| ├──3-17、闭包现象_ev.mp4 20.19M$ U* Z% w1 Y& g7 ~# K

| ├──3-18、函数进阶-装饰器_ev.mp4 48.87M0 }* p6 Y& _2 w/ S a

| ├──3-19、函数进阶-装饰器原理剖析_ev.mp4 51.16M

- ~4 i$ R3 @+ q5 \| ├──3-20、函数进阶-装饰器终结版_ev.mp4 35.43M' ?# ?. t2 V1 g8 F( h T: S7 q' {

| ├──3-21、列表生成式_ev.mp4 16.54M' o. a: i; Y2 O8 ^- z2 C O% @1 n4 Y! d

| ├──3-22、通过生成器优化循环的效率_ev.mp4 55.65M) ^0 i3 q* H7 E5 i* w/ s1 \4 I

| ├──3-23、斐波那契数列与函数生成器_ev.mp4 57.66M

: [7 }1 R+ N% |8 D. B| ├──3-24、用生成器实现并发编程_ev.mp4 42.40M

- Z+ H: l. z! m| ├──3-25、迭代器_ev.mp4 55.10M

5 H5 F* l; k' ^) `- ?% _| ├──4-01、互联网公司是30岁求职者的坟墓_ev.mp4 24.86M6 F4 g' ]) n+ J! v, |2 e

| ├──4-02、模块的种类介绍_ev.mp4 28.51M' e" y8 z9 K2 s, a

| ├──4-03、模块的各种导入姿势_ev.mp4 49.19M

, n8 c1 _2 I6 E9 e| ├──4-04、自定义模块_ev.mp4 47.49M

: q* X0 ^, B, v5 h| ├──4-05、安装第3方模块_ev.mp4 82.15M

P: F. y4 Z# G9 C; M4 N| ├──4-06、用os&sys模块进行系统调用_ev.mp4 65.07M2 D. g, ~. }. h$ v

| ├──4-07、时间处理模块_ev.mp4 44.45M" J K- l+ X# m/ D

| ├──4-08、time模块细讲_ev.mp4 65.23M6 M) o- h; e; b

| ├──4-09、datetime模块时间运算_ev.mp4 58.73M: P, L t0 j: I4 a" k3 E% W7 n

| ├──4-10、随机数random模块_ev.mp4 31.31M

b# L, ^+ s1 |1 C& N) M| ├──4-11、序列化pickle_ev.mp4 36.01M

: c8 s2 a& ]' Y( j( U| ├──4-12、json vs pickle_ev.mp4 37.89M( |8 P* O4 U+ w

| ├──4-13、hashlib加密模块_ev.mp4 106.06M

" E7 C$ A, O2 U6 o& p0 u$ q( u| ├──4-14、hashlib sha加密算法_ev.mp4 38.83M6 O( F4 M% l% B) I L% Q; t

| ├──4-15、huti模块文件copy打包压缩_ev.mp4 175.05M

h/ n7 E1 w$ ]8 T" Q' L| ├──4-16、牛逼的正则模块re_ev.mp4 112.83M- c3 z1 \0 v' w* U

| ├──4-17、正则的各种匹配方法_ev.mp4 60.95M% S8 |# w k# v4 r: j! g

| ├──4-18、软件项目的目录设计规范_ev.mp4 76.57M

6 K9 d1 W1 g6 ~3 E7 x| ├──4-19、包&跨目录导入模块_ev.mp4 86.76M

X4 f& E. Y% P, g( i; l* L| ├──4-20、模块总结_ev.mp4 13.48M

) m$ K6 C7 c& `0 F! J K| └──课件.zip 18.75M

4 g2 s* S4 X% Q1 @# L8 c0 i├──第三阶段 等级安全 % K% @# A% h! U5 Q$ I9 b

| ├──1.1 网络安全等级保护2.0概述_ev.mp4 110.07M

0 L2 V& j; w" g% u1 E8 u| ├──1.2 网络安全等级保护2.0 与1.0 区别解读_ev.mp4 93.95M* m- j* O# H) r2 f

| ├──1.3 网络安全等级保护2.0定级备案_ev.mp4 121.54M2 I; O2 j" @* v1 ~6 l) J

| ├──2.1 等保销售售前工作_ev.mp4 175.37M

]# \/ a9 ~4 T" N4 H; \| ├──3.1 差距评估之安全物理环境_ev.mp4 91.97M2 z" Z, ~2 z% P

| ├──3.10 差距评估报告编写_ev.mp4 28.11M8 Y8 E" H0 p7 \' L- E: [ p

| ├──3.2 差距评估之安全通信网络_ev.mp4 48.34M

' m+ ]) R8 B+ || ├──3.3 差距评估之安全区域边界_ev.mp4 63.86M

5 D6 e0 o: h% `- N: ^6 e% I: c" w| ├──3.4 差距评估之安全计算环境(网络及安全设备)_ev.mp4 169.21M& k/ J0 G* f; G# U

| ├──3.5 差距评估之安全计算环境(操作系统)_ev.mp4 145.00M

, x0 `! m1 o. r1 j| ├──3.6 差距评估之安全计算环境(数据库)_ev.mp4 192.49M

" `; D& p# D! l* P( Z3 t- B| ├──3.7 差距评估之安全计算环境(业务应用系统)_ev.mp4 161.00M

9 t* |# r! E+ A! {% P0 a4 _: K| ├──3.8 差距评估之安全计算环境(中间件)_ev.mp4 61.57M

/ }# U7 z# C% R0 O& W| ├──3.9 差距评估之5大安全制度_ev.mp4 112.44M H H, V' e7 X* i

| ├──4.1 Centos6.6安装_ev.mp4 44.81M

f6 o6 O- s4 R) g$ o| ├──4.10 运维监控(下)_ev.mp4 99.06M

- _3 I7 Q# V/ H ~3 S7 ^* A| ├──4.11 跳板机服务概述介绍_ev.mp4 44.69M

, r: G0 X# Q# Q; i6 W# z+ }| ├──4.12 跳板机服务环境准备_ev.mp4 35.82M

8 V- Q0 G6 o5 A( R8 R| ├──4.13 跳板机服务搭建过程_ev.mp4 124.75M; Z/ Y( y" k6 ?; ^7 _+ k( p

| ├──4.14 跳板机服务配置过程_ev.mp4 135.10M0 i8 N+ ]* x0 V; L5 V1 a4 v' N% f8 j

| ├──4.15 跳板机服务远程连接_ev.mp4 16.89M

8 {4 N# K% p/ v( P4 \| ├──4.16 防火墙服务概述介绍_ev.mp4 5.69M

[! _, T/ p0 _/ x e6 V( I% `9 Y; k| ├──4.17 防火墙服务名词解释_ev.mp4 122.64M5 E4 g5 @! K/ a, ]

| ├──4.18 防火墙数据过滤规则_ev.mp4 112.36M

" W4 x4 q* l+ w/ }| ├──4.19 防火墙数据过滤规则_ev.mp4 93.00M6 l% W. X) {% l4 v, B

| ├──4.2 Linux安全加固_ev.mp4 220.55M

7 K% h4 c+ h, @! W- ?+ {- F| ├──4.20 防火墙数据映射规则_ev.mp4 110.07M+ E/ D( p+ n: m" l( R P, ^8 e

| ├──4.21 应用安全整改_ev.mp4 102.18M$ D- V, y: A9 d9 s; q5 O5 d, `

| ├──4.22 等保制度整改_ev.mp4 163.88M4 O0 a! X+ b# h3 H- i1 D y

| ├──4.3 Windows安全加固(上)_ev.mp4 98.18M

2 ?4 s/ T3 n; b4 n* Q| ├──4.4 Windows安全加固(下)_ev.mp4 98.47M

/ b" t+ R- p8 S+ k; c) U| ├──4.5 机房整改_ev.mp4 59.17M

+ z7 o% Z. k' G5 q- b/ K| ├──4.6 安全通信及区域分界整改_ev.mp4 118.07M _ W0 \8 H5 r9 c$ j" B

| ├──4.7 安全设备采购整改_ev.mp4 91.62M. ~' q$ q3 K4 V/ d

| ├──4.8 数据防泄露_ev.mp4 60.15M

# r; z/ G4 k/ A0 V9 x) n| ├──4.9 运维监控(上)_ev.mp4 86.77M

$ _- j6 u) z6 Z! W6 L* ?| ├──5.1 等保测评(上)_ev.mp4 144.53M

) Z& `" w7 O- P( x( m6 v: N| ├──5.2 等保测评(中)_ev.mp4 109.74M& f4 G( H9 s0 @3 X ?" v. l

| └──5.3 等保测评(下)_ev.mp4 53.40M

2 X4 t; y/ F4 Y: V1 x5 P t7 }├──第四阶段 风险评估 / F+ T+ {# {& k% P1 G! q

| ├──1.1 风险评估概述.ts_new_ev.mp4 53.76M

$ k2 H5 {6 D/ J1 w| ├──1.2 信息风险评估服务实施指南_ev.mp4 34.74M

+ w: g8 m y: x* M9 E$ T6 n2 ?| ├──1.3 风险评估相关考试概念_ev.mp4 18.47M

( n$ h! w7 V3 h* s. |8 s| ├──1.4 风险评估资产识别_ev.mp4 29.08M$ Q5 p6 p; {, D) j/ I

| ├──1.5 风险评估调研_ev.mp4 31.79M

& r) X" ~! d3 x0 E| ├──1.6 威胁及脆弱性识别_ev.mp4 57.77M+ V' W. l; V9 J: Q2 W' Q

| ├──1.7 已有安全措施有限性_ev.mp4 10.47M

- I4 @& f# J/ y+ [( s| ├──1.8 资产-威胁-脆弱性评估报告编写_ev.mp4 110.02M

+ K1 H$ p( c% p2 ^| └──1.9 风险评估综合报告及信息系统风险控制规划_ev.mp4 147.97M

0 q; X. ]0 e; S$ s; g├──第五阶段 安全巡检 + I# I% i% d) n& `% v

| ├──1.1 安全巡检项目施及资产调研_ev.mp4 143.93M

# \7 x2 m& U8 ]: ]. z7 || ├──1.2 安全巡检策略检查及日志分析_ev.mp4 42.20M. L$ s6 y. k x0 n5 W4 i0 L2 G

| └──1.3 安全巡检之综合报告编写_ev.mp4 42.69M

8 U! X4 _1 M; G) H( z% c) K├──第一阶段 基础篇 9 C ]2 a6 \) I2 y+ U' _

| ├──1.1 安全导论_ev.mp4 43.70M0 w+ V0 }9 P6 N+ V- I8 t* z9 p) @

| ├──1.2 网络安全法律_ev.mp4 18.55M

: q! y1 e8 q& C- ^| ├──1.3 网络信息安全基础知识_ev.mp4 58.12M

! N! m3 \7 o& R$ a2 `9 M9 y| ├──1.4 恶意代码与勒索病毒分析(一)_ev.mp4 131.78M

/ a8 K. m. r) C4 f6 S$ M| ├──1.5 恶意代码与勒索病毒分析(二)_ev.mp4 45.53M+ h; }- t8 O* D5 r

| ├──1.6 安全意识防范_ev.mp4 87.04M3 n: a% M! e& G0 d( Q4 A7 g

| ├──2.1 HTML语言学习(上)_ev.mp4 126.52M* f+ A) ~. C; A+ F/ E. p2 ]

| ├──2.2 HTML语言学习(下)_ev.mp4 61.54M

! s8 x' Y3 u3 W5 D6 J9 b| ├──3.1 CSS简介以及选择器_ev.mp4 45.82M

- ?2 e& Y8 ~, R9 J. r1 ]| ├──3.2 选择器颜色等_ev.mp4 19.89M

2 k, m8 s# s3 _. l. O| ├──3.3 文字 伪类_ev.mp4 24.42M

2 S0 w2 I' c" e& l- I5 z8 U$ ^| ├──3.4 文本样式 对齐 轮廓边框等_ev.mp4 24.79M

& h, Z7 s) P9 A+ N' }| ├──3.5 列表 后代选择器 子元素选择器_ev.mp4 30.25M3 o. D/ Z! W/ z M" l

| ├──3.6 表格 盒子模型_ev.mp4 56.22M/ W9 @7 J' ~+ M* o1 R; g/ f

| ├──3.7 定位和浮动_ev.mp4 35.44M) h2 r4 [+ Z5 r. E6 \9 `' b/ i

| ├──4.1 大纲_ev.mp4 25.55M

7 p E9 X5 {! m% ]; O+ |& r# D: \2 ^| ├──4.2 JS基本输出_ev.mp4 16.33M# W6 n7 v# [( e- F! q

| ├──4.3 基本数据类型_ev.mp4 21.57M) m. R: N8 x( }* {

| ├──4.4 运算符和表达式(1)_ev.mp4 46.27M

$ [: A- ~5 Q" C3 K; H| ├──4.5 运算符和表达式(2)_ev.mp4 19.71M

[% q! n ~* P: ?| ├──4.6 选择结构_ev.mp4 25.34M

" m/ H% a. Y H0 H| ├──4.7 for循环_ev.mp4 24.65M: H4 N% K0 ^& y6 e- [

| ├──4.8 While和do while循环以及特殊形式_ev.mp4 15.15M% C# S- j" y7 R7 C$ k$ K

| ├──5.1 PHP入门及环境搭建_ev.mp4 120.12M

4 n. c3 h3 Z" f# c& k+ Y6 C| ├──5.2 phpstorm安装后配置_ev.mp4 16.03M

# Y+ }5 b$ I# T% H! y+ v! Y| ├──5.3 PHP常量、变量、注释_1_ev.mp4 109.37M

0 v* m& V4 f4 y/ A5 u| ├──5.5 PHP流程控制(if、switch、while、for、goto)_ev.mp4 93.27M' C! W( C! S8 V. \* P1 L4 d

| ├──5.6 PHP涵数、正则、数组与数据结构_ev.mp4 80.54M' B( L) k3 G; F( f, a% V5 I

| ├──5.7 php文件系统_ev.mp4 130.73M

) j8 J# | V/ [: y$ t8 C7 H| ├──5.8 php文件上传、错误处理_ev.mp4 111.39M

, Z: x4 ^3 s1 `; P% U% V$ Y| ├──6.1 mysql连接、库、字段操作_ev.mp4 120.29M1 K$ x0 R G8 Z, I

| ├──6.2 mysql数据类型、字符集、索引_ev.mp4 77.33M/ q+ H0 y# q- \3 `/ C

| ├──6.3 mysql增删改查之插入记录(上)_ev.mp4 21.65M

# y& D t% z0 v| ├──6.4 Mysql增删改查之插入记录(下)_ev.mp4 87.47M

% S/ T/ n% `2 y! j! @0 _: }| ├──6.5 Mysql多表联合查询、数据更新、权限操作_ev.mp4 112.10M

6 h, m" Z+ Y' G# o8 C| ├──6.6 PHP操作mysql数据库_ev.mp4 52.07M1 C' [$ O7 r& M0 X. Y6 y

| └──6.7 PHP 会话管理和控制_ev.mp4 98.00M0 F6 w' J5 n4 o6 B+ ~! v8 u

└──资料.zip 1.64G% A& _, D$ U) @% p

9 `1 @. [: x, C& W. N0 ~

* Q8 ^9 z2 G, W, U' ?0 J2 T% }6 h: D3 ]# a; L9 o) o+ d

! V" R- j( ~( D' D c

) v+ [! {9 g. S _资源下载地址和密码(百度云盘): [/hide] 百度网盘信息回帖可见' a g0 W. z. s2 ^7 F

( x$ J$ Z$ g$ g: S

% g+ e- j& M* v# x, z7 U @

# k* p3 I/ E" l5 w5 W本资源由Java自学网收集整理【www.javazx.com】 |

|